Wer sein Unternehmen vor Malware & Co schützen möchte, hat oft die Qual der Wahl. Unzählige Security-Lösungen sind auf dem Markt. Ausschlaggebend für die Entscheidung ist hauptsächlich deren Schutzwirkung.

Das Team von AV-TEST hat in seinem Testlabor einige Firmenlösungen im Dauertest untersucht. Wir wollen Ihnen die daraus hervorgegangenen Ergebnisse natürlich nicht vorenthalten.

Im Test: 14 Anbieter mit ihren Security-Lösungen

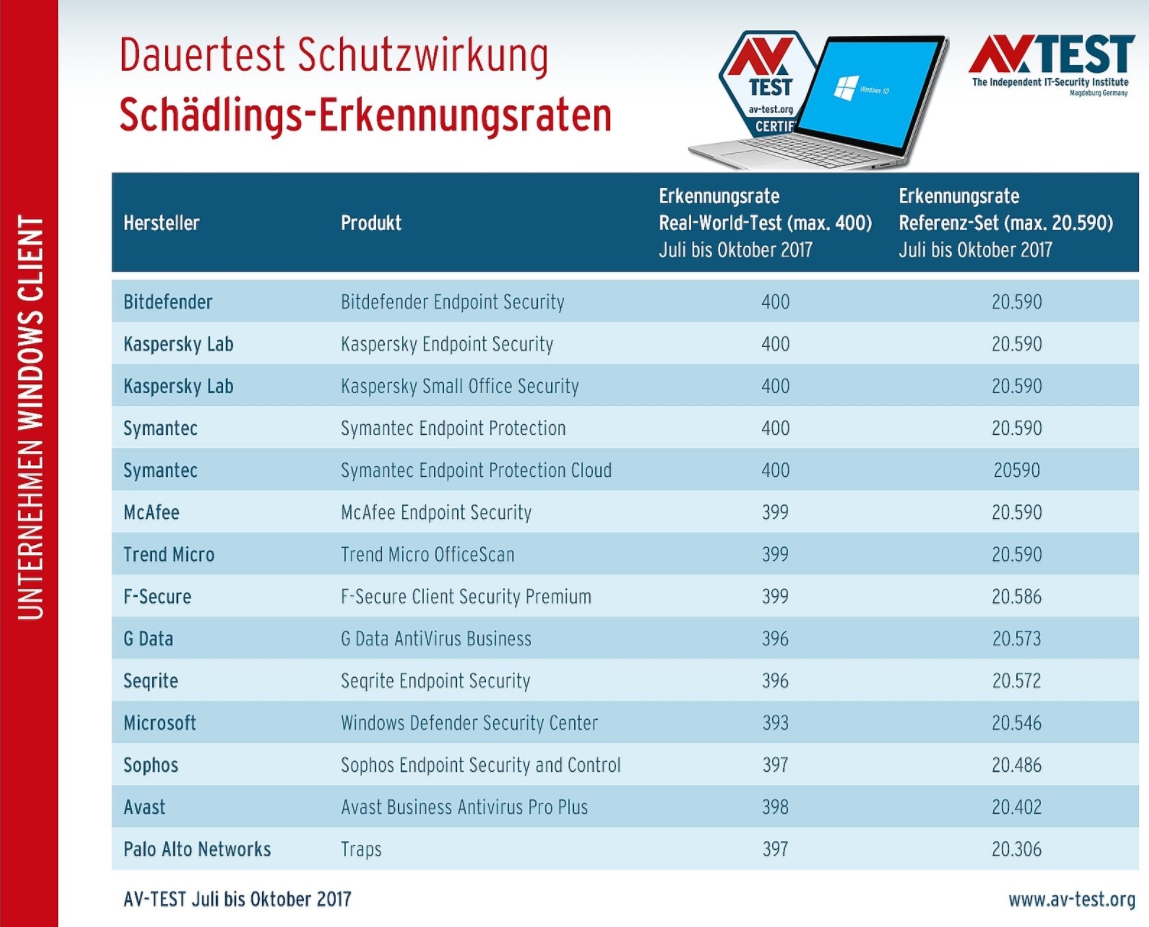

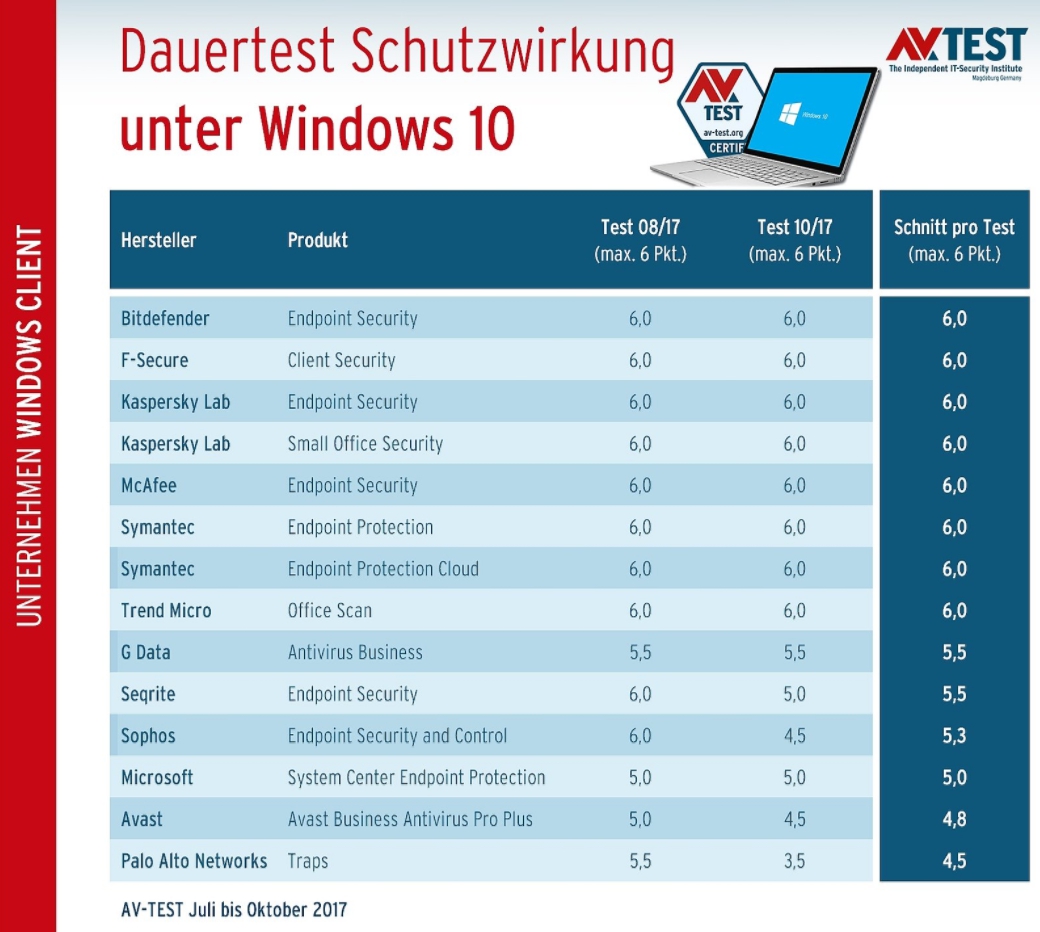

Insgesamt hat AV-TEST 14 Anbieter getestet, die ihre Security-Suiten für Firmen vertreiben. Mit dabei waren 1. Avast, 2. Bitdefender, 3. F-Secure, 4. G Data, 5. + 6. Kaspersky Lab (mit den Lösungen „Endpoint Security“ und „Small Office Security“), 7. McAfee, 8. Microsoft, 9. Palo Alto Networks, 10. Seqrite, 11. Sophos, 12. + 13. Symantec (mit den Lösungen „Endpoint Protection“ und „Endpoint Protection Cloud“) und 14. Trend Micro.

Getestet wurden diese Lösungen zwischen Juli und Oktober 2017. Sowohl der Real-World-Test als auch das AV-TEST-Referenz-Set waren jeden Monat Bestandteil der Prüfung bei einem kompletten Testdurchlauf. In den Sets von AV-TEST waren sowohl 20.590 bekannte Schädlinge (Malware) enthalten, als auch 400 neue.

In den aufgeführten Tabellen sind die Testergebnisse der Prüfungen übersichtlich aufgelistet. Wie man erkennen kann, haben die Produkte von Bitdefender, Kaspersky (beide Lösungen) und Symantec (ebenfalls beide Lösungen) über den gesamten Testzeitraum hinweg sämtliche Malware aufgespürt und vernichtet. Das heißt, sowohl die neuen als auch die bereits bekannten Schädlinge – insgesamt 20.990 an der Zahl – hatten bei diesen Produkten keine Chance.

Die Schädlingserkennungsraten der Produkte im Überblick

Die Testphase im Überblick

Während der Testphase wurden fast 21.000 Fälle an jedem Produkt getestet. Der Aufwand war also sehr hoch. Jedes Produkt musste mehrfach sowohl den Real-World-Test, als auch den Test mit dem von AV-TEST zusammengestellten Referenz-Set durchlaufen.

Der Real-World-Test

Im Real-World-Test sind die 400 neuen und unbekannten Schädlinge enthalten. Sie werden immer aktuell gesammelt und sortiert, um sie anschließend teilweise einzusetzen. AV-TEST nutzt hierfür einige ungeschützte PCs (Honey-Pots), mit denen sie im Internet surfen, um einen Angriff zu provozieren. Dabei wird in einer speziellen Datenbank genau dokumentiert, auf welchen Webseiten man mit dem PC war und wie der Angriff genau von statten ging.

Zusätzlich testet man auch mit E-Mail-Konten, welche Mitteilungen mit unterschiedlicher Malware (Dateien wie Trojaner oder Viren, Links zu ebensolchen oder Links zu bestimmten schädlichen Webpages) enthalten. Ist ein Schädling gefunden, wird genauestens analysiert und festgehalten, was er auf dem entsprechenden PC anrichtet. Damit erstellt man eine Aktionsliste für jede Malware, mit der wiederum überprüft wird, ob die zu testende Security-Lösung auch tatsächlich alle Aktionen blockiert.

Die Schädlinge, die in diesem Test gefunden werden, müssen neu sein. Nur so sind sie noch nicht in der Datenbank vorhanden. Sollten sie in der Datenbank doch schon registriert sein, jedoch noch keine 2 Wochen, können sie eventuell in der zweiten Testphase verwendet werden. In dieser zweiten Phase kommt das Referenz-Set zum Einsatz.

Ablauf des Real-World-Tests

AV-TEST benutzt PCs, die exakt baugleich sind. Auf einem solchen Windows-Test-PC installiert man das Testprodukt. Ist die Software für Endkunden gedacht, bleiben die Standardeinstellungen beibehalten. Für Business-Produkte übernimmt AV-TEST die Einstellungen, die vom Hersteller für diesen Zweck empfohlen werden. Automatische Online-Updates oder Cloud-Services werden nicht unterbunden.

Auf diese Weise ist es auch möglich, dass eine installierte Security-Software auf Hilfe aus seiner Cloud zugreift, sollten die Erkennungstechniken lokal nicht mehr ausreichen. In der alltäglichen Realität ist es nicht anders. Sobald diese Vorbereitungen getroffen sind, wird die definierte Gruppe der neuen und unbekannten Schädlinge auf den PC losgelassen. Währenddessen wird laufend überprüft und registriert, wie die Schutz-Software handelt.

Überblick über die von AV-TEST vergebenen Gesamtpunktzahlen

Ablauf des AV-TEST Referenz-Sets

Wie auch schon für den Real-World-Test sammelte das Laborteam auch für das Referenz-Set Schädlinge. Allerdings kommt hier nur die Malware zum Tragen, die bereits bekannt ist. Älter als 2 Wochen sind die Schädlinge jedoch nicht. Diese „alten“ Angreifer werden getestet um herauszufinden, ob sie von manchen Schutzprogrammen evtl. erst später erkannt und eliminiert wird.

Das Laborteam von AV-TEST legt großen Wert auf eine bunte Mischung aus Viren, Trojanern, Bots, Droppern, Würmern, Backdoors, Password-Stealern und Downloadern. Auch der Bekanntheitsgrad des Schädlings spielt eine nicht unwesentliche Rolle. Nur wenn mindestens zwei unabhängige Quellen dessen Relevanz und starke Verbreitung bestätigen, hat er eine Chance darauf, in das Set aufgenommen zu werden. Forschungseinrichtungen, Informationen von Unternehmen, Hersteller von Security-Software und die Auswertung von Telemetrie-Daten helfen dabei zu entscheiden, ob eine Malware stark verbreitet ist oder nicht.

Der Ablauf dieser zweiten Testphase ähnelt dem der ersten. Nicht erkannte Malware wird nochmal einzeln ausgeführt. Auf diese Weise testet AV-TEST den On-Execution-Schutz. Agiert ein Schutzprogramm ausschließlich mit einer verhaltensbasierten Erkennung statt mit statischem Schutz, so werden alle Dateien im Test ausgeführt. Aufgrund des Bekanntheitsgrades sollten alle Produkte diese Schädlinge erkennen. Dies trifft zwar auf die meisten, jedoch nicht auf alle Produkte zu. Wie schon in der ersten Testphase, bleibt auch hier die Möglichkeit auf automatische Updates und den Cloud-Zugriff erhalten.

Die Produkte müssen bestimmt Bedingungen erfüllen

Erfolg nur bei komplettem Blockieren

Von jedem Produkt wurden die einzelnen Ergebnisse genauestens aufgenommen und ausgewertet. Dabei waren nur die Produkte erfolgreich, die eine bzw. mehrere der folgenden Reaktionen gezeigt haben:

- Das Programm blockiert den Download von schädlichen Komponenten

- Die Security-Lösung blockiert den Zugriff auf eine schädliche Website

- Das Programm blockiert die Ausführung von schädlichen Komponenten

- Die Security-Lösung erkennt und blockiert einen Exploit auf einer Internetseite

Hat ein Produkt eine Gefahr zwar erkannt und davor gewarnt, jedoch die schädliche Aktion nicht blockiert, so zählte dies allein nicht als erfolgreiche Abwehr. Nur wenn das Programm die Ausführung, bzw. der Zugriff komplett und effektiv blockiert hat, galt das Produkt als erfolgreich.

Zusatzinformation: Die Schädlinge, infizierten Mails oder Webseiten, die man während des Tests verwendet hat, hat das Laborteam zuvor selbst gesammelt. Andere mögliche Bezugsquellen wurden außer Acht gelassen. Um aussagekräftige Ergebnisse zu erzielen, achtet das Laborteam darauf, jeden Schritt des Tests für alle Security-Lösungen gleichlaufend durchzuführen. Auch die PCs sind für alle Produkte identisch.

Zusammenfassung

Die besten Leistungen erbrachten die Security-Lösungen von Kaspersky (beide), Symantec (beide) und Bitdefender. Sie alle erkannten und blockierten sowohl die 400 Schädlinge aus dem Real-World-Test als auch die 20.590 Angreifer aus dem Referenz-Set.

Knapp an der Spitze vorbei geschossen sind die Security-Lösungen von Trend Micro und McAfee. Diese beiden haben jeweils einen einzigen Schädling aus dem Real-World-Test nicht erkannt. Immer noch bestanden hat das Produkt von F-Secure mit 5 nicht erkannten Angreifern. Diese acht Produkte bekamen von AV-TEST die volle Punktzahl von 6 Punkten für die Schutzwirkung.

Im Mittelfeld lagen die Produkte von Seqrite und G Data mit 22 bzw. 21 nicht erkannten Angreifern. Jeweils 4 davon waren unbekannte Schädlinge.

Microsofts kostenloses Schutzprogramm hat 51 Schädlinge nicht erkannt. Steil bergab ging es mit Sophos und Avast, denen bereits 107 bzw. 190 Angreifer durch die Maschen fiel. Den letzten Platz belegt die Security-Lösung von Palo Alto, die mit ganzen 287 Angriffen Probleme bei der Blockierung hatte.